Тесты онлайн, бесплатный конструктор тестов. Психологические тестирования, тесты на проверку знаний.

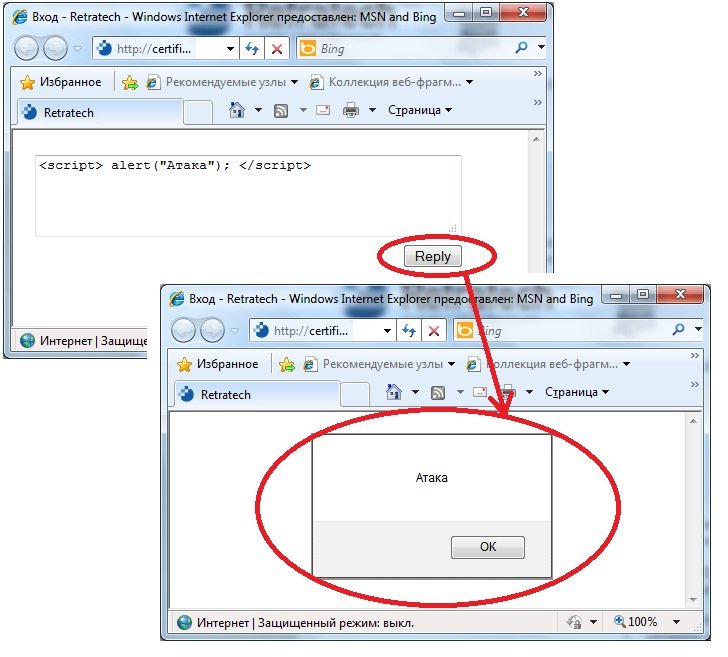

Список вопросов базы знанийОсновы информационной безопасностиВопрос id:86779 Тема/шкала: Основы защиты сетевой инфраструктуры В корпоративной сети перестала приходить электронная почта. Доступ к какому порту необходимо разрешить программе Microsoft Outlook в настройках брандмауэра? ?) 21 ?) 5190 ?) 110 ?) 80 ?) 443 Вопрос id:86780 Тема/шкала: Правовые аспекты информационной безопасности Какой международный стандарт оценки степени защищенности информационных систем позволяет признавать произведенную сертификацию продукта в другой стране по данному стандарту? ?) Оранжевая книга ("Orange Book") ?) Общие критерии ("Common Criteria", ISO/IEC 15408) ?) ISO/IEC 27001 ?) ISO/IEC 27005 ?) BS 31100:2008 Вопрос id:86781 Тема/шкала: Технологии обеспечения информационной безопасности Какое отличие между понятиями "протоколирование" и "аудит"? ?) Эти понятия имеют одинаковый смысл ?) Протоколирование относится к ОС, а аудит - к СУБД ?) Протоколирование относится к информационной системе, а аудит - к организации в целом. ?) Протоколирование - накопление информации о событиях, происходящих в информационной системе. Аудит – сбор, накопление и анализ информации о событиях, происходящих в информационной системе ?) Протоколирование - сбор и накопление информации о событиях, происходящих в информационной системе. Аудит – анализ накопленной информации. Вопрос id:86782 Тема/шкала: Основные понятия в сфере информационной безопасности Что такое "HoneyPot" в информационной безопасности? ?) Симметричный криптографический алгоритм ?) Тип сетевой атаки на прокси-сервера ?) Средство безопасности, используемое для поимки хакеров и анализа их методов ?) Антивирусное программное обеспечение ?) Сетевой протокол Вопрос id:86783 Тема/шкала: Основные понятия в сфере информационной безопасности Что из перечисленного не используется в биометрической аутентификации? ?) Радужная оболочка глаза ?) Рисунок папиллярного узора ?) Клавиатурный почерк ?) PIN-код ?) Пластиковая карта с магнитной полосой Вопрос id:86784 Тема/шкала: Технологии обеспечения информационной безопасности Какая технология защиты Wi-Fi сетей является более надежной? ?) WPA ?) WEP ?) WPA-PSK ?) WEP-104 ?) WPA2 Вопрос id:86785 Тема/шкала: Правовые аспекты информационной безопасности В каком из перечисленных стандартов описываются механизмы контроля, необходимые для построения системы управления информационной безопасностью (СУИБ) организации? ?) Common Criteria ?) BS 7799-1 ?) IEC 61992 ?) TCSEC ?) FCITS Вопрос id:86786 Тема/шкала: Обеспечение безопасности контента Какой из перечисленных паролей является наиболее надежным для пользователя admin? ?) password ?) Password ?) passw0rd ?) P@ssw0rd ?) pa$$word Вопрос id:86787 Тема/шкала: Обеспечение безопасности контента Как называется вид атаки, пример реализации которой изображен на рисунке?

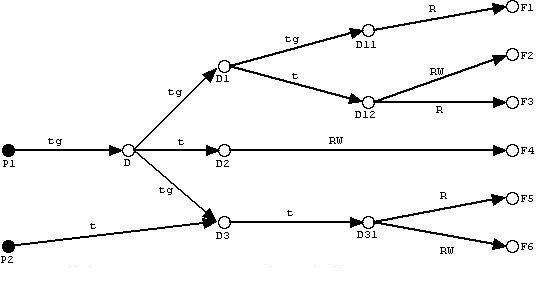

?) Spoofing ?) DDoS ?) XSS ?) Buffer overflow ?) Sniffing Вопрос id:86788 Тема/шкала: Технологии обеспечения информационной безопасности В какой модели контроля доступа делегация прав представляется в виде графа?

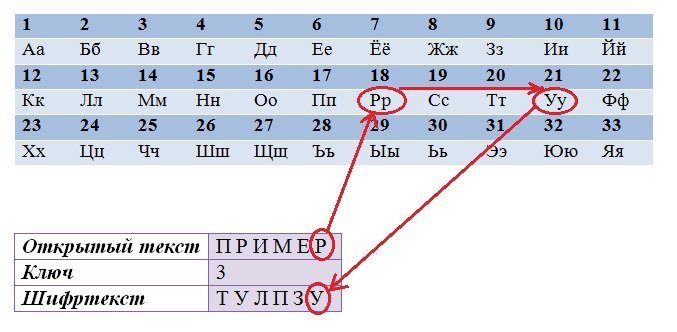

?) Bell-LaPadula ?) Take-Grant ?) Clark-Wilson ?) DAC ?) Kerry-Osomoto Вопрос id:86789 Тема/шкала: Основные понятия в сфере информационной безопасности Как называется атака, инициированная авторизированным в системе субъектом, но использующим системные ресурсы не разрешенным образом? ?) Активная атака ?) Пассивная атака ?) Внешняя атака ?) Внутренняя атака ?) Расширенная атака Вопрос id:86790 Тема/шкала: Обеспечение безопасности контента Какая из перечисленных технологий не относится к технологиям вероятностного анализа, применяемым в антивирусах? ?) Поведенческий анализ ?) Эвристический анализ ?) Анализ контрольных сумм ?) Сигнатурный анализ ?) Нет верного ответа Вопрос id:86791 Тема/шкала: Технологии обеспечения информационной безопасности Шифр простой замены: При шифровании каждый символ заменяется другим, отстоящим от него в алфавите на фиксированное число позиций (число k - ключ данного шифра).

Задание: Используя шифр Цезаря, определите зашифрованное слово.  ?) Тельман ?) Тюльпан ?) Тревога ?) Темнота ?) Табурет Вопрос id:86792 Тема/шкала: Основные понятия в сфере информационной безопасности Что из перечисленного относится к фактору аутентификации типа "знать нечто"? (укажите все верные варианты) ?) Отпечаток пальца ?) PIN - код ?) Пароль ?) Смарт-карта ?) Пластиковая карта с магнитной лентой Вопрос id:86793 Тема/шкала: Обеспечение безопасности контента Дайте определение типу вредоносных программ, распространяющихся по сетевым каналам, способных к автономному преодолению систем защиты автоматизированных и компьютерных систем, а также к созданию и дальнейшему распространению своих копий, не всегда совпадающих с оригиналом, осуществлению иного вредоносного воздействия. ?) Логическая бомба ?) Эксплоит ?) Вирус ?) Червь ?) Троян Вопрос id:86794 Тема/шкала: Обеспечение безопасности контента Какие меры необходимо предпринять для защиты от атак типа SQL-injection? ?) Ограничить число вводимых символов для выполнения запроса ?) Ограничить число пользователей, которые могут выполнять запросы ?) Полностью запретить выполнение запросов ?) Нет верного варианта ?) Фильтровать входные параметры, значения которых будут использованы для построения запроса. Вопрос id:86795 Тема/шкала: Технологии обеспечения информационной безопасности Для защиты информации, содержащейся в базе данных, требуется следующее действие со стороны физической защиты: ?) Ничего из перечисленного ?) Защита от стихийных бедствий ?) Контроль модернизируемого оборудования ?) Предупреждение несанкционированного доступа персонала ?) Эвакуация Вопрос id:86796 Тема/шкала: Технологии обеспечения информационной безопасности Какой метод обмена ключами из перечисленных позволяет сторонам обменяться секретными ключами, не раскрывая их через незащищенную среду? ?) Diffie-Hellman ?) MD5 ?) Twofish ?) Merkle-Hellman Knapsack ?) Ceasar Вопрос id:86797 Тема/шкала: Основы защиты сетевой инфраструктуры Какой механизм необходимо использовать для трансляции локальной сети с диапазоном адресов, например, 172.11.10.0/24 в глобальную сеть через один внешний IP-адрес (адрес маршрутизатора, выполняющего трансляцию)? ?) Proxy ?) DMZ ?) NAT ?) DNS ?) TCP/IP Вопрос id:86798 Тема/шкала: Основы защиты сетевой инфраструктуры Как называется топология локальной компьютерной сети, в которой все рабочие станции соединены непосредственно с сервером? ?) Физическое "Кольцо" ?) Ничего из перечисленного ?) Физическая "Звезда" ?) Физическая "Шина" ?) Логическое "Кольцо" (Token Ring) Вопрос id:86799 Тема/шкала: Основы защиты сетевой инфраструктуры Какой тип брандмауэра не имеет возможности идентифицировать пакеты при имитации IP-адресов и следить за конкретным сетевым сеансом? ?) Application-level ?) Stateful inspection ?) Packet-filtering ?) Circuit-level ?) Нет верного варианта ответа Вопрос id:86800 Тема/шкала: Основные понятия в сфере информационной безопасности Выберите пропущенное слово в следующем определении (согласно РД "Защита от несанкционированного доступа к информации. Термины и определения" от 30 марта 1992 года): "Безопасность информации - это состояние [...] информации, обрабатываемой средствами вычислительной техники или автоматизированной системы, от внутренних или внешних угроз" ?) ...полноты... ?) ...ценности... ?) ...актуальности... ?) ...защищенности... ?) ...достоверности... Вопрос id:86801 Тема/шкала: Обеспечение безопасности контента Какое утверждение о вирусах является неверным? ?) Вирус распространяется через файлы. ?) Вирус может создавать копии себя самого. ?) Вирус может присоединяться к другим программам. ?) Вирус использует "дыры" (уязвимости) в программах ?) Вирус - это независимая самовоспроизводящаяся программа. Вопрос id:86802 Тема/шкала: Основы защиты сетевой инфраструктуры Какое устройство необходимо использовать для увеличения длины локальной сети или расстояния между устройствами, подключенными к ней? ?) Repeater ?) Router ?) Token ?) Modem ?) Hub Вопрос id:86803 Тема/шкала: Основы защиты сетевой инфраструктуры Что используют в качестве меры защиты от прослушивания сетевого трафика? ?) Туннелированние трафика ?) Шифрование трафика ?) Сетевую аутентификацию ?) Электронно-цифровые подписи ?) Ни один из методов Вопрос id:86804 Тема/шкала: Основные понятия в сфере информационной безопасности В каком виде хранятся данные о пользователях UNIX? ?) Нет правильного ответа ?) Исполняемый файл ?) Текстовый файл ?) Бинарный файл ?) Файл с расширением *.usr Вопрос id:86805 Тема/шкала: Технологии обеспечения информационной безопасности Какие из следующих шагов описывают общий процесс создания политики безопасности, стандартов, процедур, системы защиты и др.? ?) Проектирование, разработка, публикация, кодирование, тестирование ?) Определение целесообразности, разработка, утверждение, внедрение, интеграция ?) Разработка, оценка, утверждение, публикация, реализация ?) Инициализация и оценка, разработка, утверждение, публикация, внедрение, сопровождение ?) Разработка, утверждение, внедрение Вопрос id:86806 Тема/шкала: Технологии обеспечения информационной безопасности Определите при помощи решетки Кардано текст, который был зашифрован.

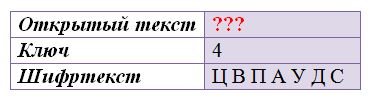

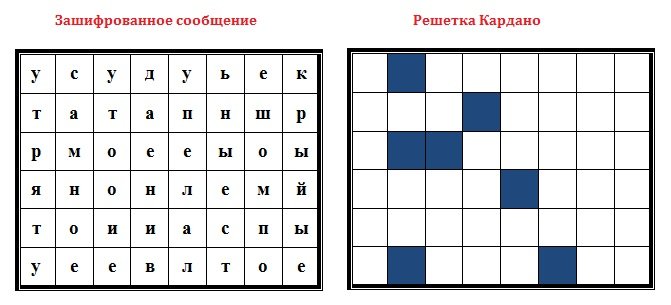

?) Задаток ?) Питомец ?) Студень ?) Усадьба ?) Самолет Вопрос id:86807 Тема/шкала: Правовые аспекты информационной безопасности Какой гриф секретности необходимо установить (в соответствии с законодательством РФ) для сведений в области военной, внешнеполитической, экономической, научно-технической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб интересам Российской Федерации в одной или нескольких из перечисленных областей? ?) Никакой из перечисленных . Данные сведения, не подлежат к засекречиванию ?) Для служебного пользования ?) Секретно ?) Особой важности ?) Совершенно секретно Вопрос id:86808 Тема/шкала: Основы защиты сетевой инфраструктуры Какой идентификатор сетевого устройства нельзя подменить при сетевом взаимодействии? ?) DNS-имя устройства ?) Только IP- и MAC-адрес ?) MAC-адрес ?) IP-адрес ?) Нет верного ответа. Всё перечисленное можно подменить Вопрос id:86809 Тема/шкала: Основные понятия в сфере информационной безопасности Определите, принятие каких мер не представляет собой защита информации? (выберите все правильные варианты) ?) Экономические ?) Организационные ?) Правовые ?) Тактические ?) Технические Вопрос id:86810 Тема/шкала: Основные понятия в сфере информационной безопасности Какое обозначение из перечисленных имеет ожидаемый годовой ущерб по причине возникновения инцидента информационной безопасности? ?) Return on Investment (ROI) ?) Single Loss Expectancy (SLE) ?) Rate of Return (ROR) ?) Annualized Loss Expectancy (ALE) ?) Annualized Rate of Occurrence (ARO) Вопрос id:86811 Тема/шкала: Правовые аспекты информационной безопасности Что лежит в основе мандатных политик безопасности? ?) Метки секретности ?) Роли ?) Таблицы доступа ?) Нет верного ответа ?) Матрицы доступа Вопрос id:86812 Тема/шкала: Технологии обеспечения информационной безопасности Шифр простой замены: При шифровании каждый символ заменяется другим, отстоящим от него в алфавите на фиксированное число позиций (число k - ключ данного шифра).

Задание: Определите ключ по следующим отрытому и шифртексту.  ?) 8 ?) 4 ?) 7 ?) 5 ?) 6 Вопрос id:86813 Тема/шкала: Обеспечение безопасности контента Каким из перечисленных методов невозможно обнаружить вирусы? ?) Запуск резидентных сторожей ?) Все перечисленные методы могут использоваться для обнаружения вирусов ?) Эвристический анализ ?) Сканирование ?) Обнаружение изменений Вопрос id:86814 Тема/шкала: Правовые аспекты информационной безопасности Какую ответственность в соответствии с законодательством Российской Федерации не влекут за собой правонарушения в сфере информации, информационных технологий и защиты информации (согласно законодательству РФ)? ?) Уголовная ?) Нарушения влекут за собой все перечисленные виды ответственности ?) Гражданско-правовая ?) Административная ?) Дисциплинарная Вопрос id:86815 Тема/шкала: Основы защиты сетевой инфраструктуры Какое устройство необходимо внедрить в сеть для фильтрации трафика на границе между внешней и внутренней локальной сетью, пропуская только разрешенные пакеты? ?) Межсетевой экран ?) Коммутатор ?) Роутер ?) Маршрутизатор ?) Концентратор Вопрос id:86816 Тема/шкала: Правовые аспекты информационной безопасности Укажите, что из перечисленного не относится к нормативным правовым актам по технической защите информации в Российской Федерации? ?) Указы и распоряжения Президента Российской Федерации ?) Законы Российской Федерации ?) Государственные стандарты ?) Постановления Правительства Российской Федерации ?) Приказы ФСТЭК России Вопрос id:86817 Тема/шкала: Основы защиты сетевой инфраструктуры Что из следующего является ключевой особенностью безопасности при использовании прокси-сервера? ?) Скрытие клиента ?) Блокировка маршрута ?) Ничего из перечисленного ?) Фильтрации содержимого ?) Блокировка URL Вопрос id:86818 Тема/шкала: Технологии обеспечения информационной безопасности В какой модели безопасности субъекты могут читать менее безопасные объекты и писать в более безопасные объекты?

?) Clark-Wilson ?) Bell-LaPadula ?) Kerry-Osomoto ?) Take-Grant ?) Biba Вопрос id:86819 Тема/шкала: Обеспечение безопасности контента Какая проблема безопасности возникает в операционной системе в отсутствии механизма удаления файлов при смене пользователя на одном компьютере (один пользователь вышел из системы, а второй - зашел)? ?) Никаких проблем с безопасностью системы и в частности данных не возникнет ?) Раскрытие остаточной информации вторым пользователем ?) Отказ в обслуживании ?) Несанкционированное получение привилегий первого пользователя ?) Утечки данных по скрытым каналам Вопрос id:86820 Тема/шкала: Правовые аспекты информационной безопасности Что из перечисленного не является основным принципом обеспечения безопасности согласно Закону Российской Федерации "О безопасности" (от 5 марта 1992 г. № 2446-1)? ?) Взаимная ответственность личности, общества и государства по обеспечению безопасности ?) Соблюдение баланса жизненно важных интересов личности, общества и государства ?) Законность ?) Интеграция с международными системами безопасности ?) Все перечисленные варианты являются основными принципами обеспечения безопасности Вопрос id:86821 Тема/шкала: Основы защиты сетевой инфраструктуры Какой из следующих режимов трансляции NAT файервола позволяет большой группе внутренних клиентов совместно использовать один или небольшую группу внутренних IP-адресов для сокрытия их личности? ?) Network redundancy translation ?) Нет верного варианта ?) Static translation ?) Load balancing translation ?) Dynamic translation Вопрос id:86822 Тема/шкала: Основные понятия в сфере информационной безопасности Что означает понятие "защита информации"? (выберите две формулировки) ?) Последовательность действий для обеспечения защищенности информационной среды ?) Управление системой защиты информации ?) Деятельность, направленная на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию среды ?) Процесс, направленный на достижение информационной безопасности ?) Состояние защищенности информационной среды Вопрос id:86823 Тема/шкала: Основы защиты сетевой инфраструктуры На каком уровне сетевой модели OSI функционирует маршрутизатор? ?) Канальный ?) Сетевой ?) Прикладной ?) Представительский ?) Сеансовый Вопрос id:86824 Тема/шкала: Выявление, предупреждение и ответная реакция на атаки Какой тип системы обнаружения вторжений необходимо использовать для проведения анализа деятельности системы, используя событие или множество событий на соответствие заранее определенному образцу, который описывает известную атаку? ?) Host-based (HIDS) ?) Anomaly-based ?) Policy-based ?) Signature-based ?) Network-based (NIDS) Вопрос id:86825 Тема/шкала: Основы защиты сетевой инфраструктуры Какой протокол используется для приведения сети Ethernet с множественными связями к древовидной топологии, исключающей циклы пакетов, путем автоматического блокирования ненужных в данный момент портов?

?) VPN ?) STP ?) RADIUS ?) SNMP ?) VLAN Вопрос id:86826 Тема/шкала: Правовые аспекты информационной безопасности Укажите перечень грифов секретности для носителей сведений, составляющих государственную тайну (согласно законодательству РФ). ?) Секретно ?) Гос.тайна ?) Для служебного пользования ?) Особой важности ?) Совершенно секретно Вопрос id:86827 Тема/шкала: Основные понятия в сфере информационной безопасности На компьютере хранится документ GovSecret.doc, к которому имеет доступ только определенный круг лиц (отдел статистики). Сотрудник отдела аудита во время общения в обеденное время с сотрудником отдела статистики сел за его рабочее место и прочитал содержимое документа GovSecret.doc. Определите нарушаемое свойство защищенной информации. ?) Целостность ?) Массовость ?) Доступность ?) Конфиденциальность ?) Узнаваемость Вопрос id:86828 Тема/шкала: Технологии обеспечения информационной безопасности Как называется система, пример которой представлен на рисунке?

?) Система ограничения доступа ?) Система контроля посетителей ?) Система контроля и управления доступом ?) Система управления безопасностью ?) Система учета пропусков |

Copyright testserver.pro 2013-2024